- 分类3000+

- 产品3000+

- 服务3000+

- 厂商3000+

- 用户3000+

- 智慧校园疑难问题大家一起去解决

教育数字化知识图谱

教育数字化知识图谱

登录查询教育数字化知识信息

打开微信扫一扫

教育数字化知识图谱

教育数字化知识图谱

打开微信扫一扫

预警通告

安恒信息

2 022 年 1 0 月

近期出现大批量针对国内企业、高校和事业单位等进行大规模专业的邮件钓鱼事件 ,该攻击通过钓鱼窃取用户邮箱账号和密码。 经过分析,该事件为典型的国内邮箱窃密的黑灰产组织 - StrivePhish组织 。在此提醒广大邮箱用户提高警惕,不要点击陌生邮件。

参考链接:

StrivePhish组织主要针对国内公司企业、高校和事业单位,属于典型的“广撒网,多捞鱼”模式,涉及范围极广,群发内嵌钓鱼链接的邮件进行邮箱账号密码窃取 ,根据监控发现,目前该组织钓鱼目标 最高增长量在 600条以上 。 关联发现,该组织最早于 2022年5月13号开始活跃,且通过其后台数据推断,至少已获取1500多条对应的账户密码,危害十分巨大 。

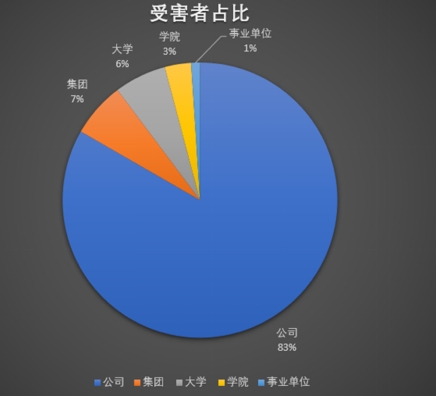

发现受害者主要集中在公司集团、大学学院以及事业单位等,具体占比分布如下:

三、钓鱼流程

根据已有线索进行分析推断,该组织的攻击流程如下图所示,并根据该组织活动规律及资产线索判断,该流程已形成模板化,进行自动分发钓鱼服务, 具体如下:

1. 确立目标进行钓鱼;

2. 通过公网或其他黑产数据集收集目标企业的潜在用户邮箱;

3. 在该组织拥有的域名下使用目标企业的官网域名来拓展子域名,形成钓鱼链接;

4. 使用邮件模板并内嵌生成的钓鱼链接生成钓鱼邮件;

5. 发送钓鱼邮件给潜在用户;

6. 潜在用户提交相关邮箱账密到后台;

7. 后台收集并存储提交的受害者账密;

8. 获取邮箱账密后继续进行其他的违法犯罪活动。

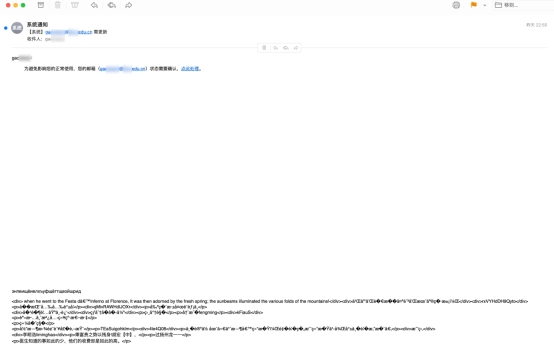

钓鱼邮件 主题包含【系统】【系统账号】【系统更新】等 ,示例如下:

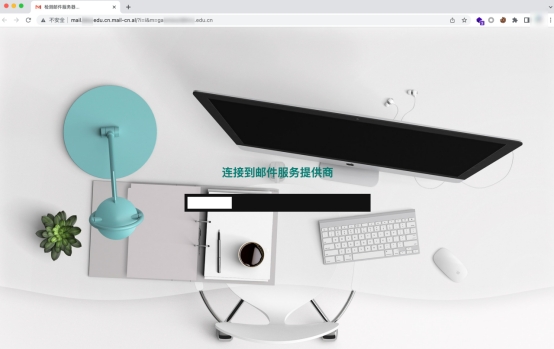

点击 “点此处理”后会 访问钓鱼链接 , 该组织通过这种恶意域名下拼接官网域名的方式增加钓鱼链接的可信程度,从而进一步诱导骗取邮箱密码。如下图所示 :

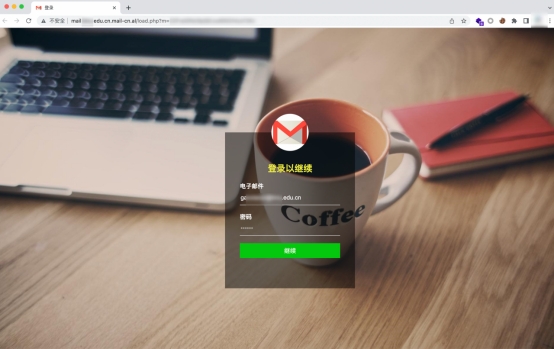

跳转之后诱导用户输入邮箱密码,从而通过后台收集受害者账号密码,如下图所示:

四、 处置建议

1、因为相关邮箱账号和密码已经泄露,所以需要联系相关中招的 人员 ,修改其个人邮箱密码及其他与邮箱账号相关的所有账号口令,也包括使用了相同密码的其他个人账号。

2、通过邮件 系统服务器排查主题包含【系统】【系统账号】【系统更新】等 相关主题的邮件,内容大致为引导用户进行邮箱状态确认或者邮箱报备等内容, 内部 发布通知确认是否有其他 人员 中招,若发现其他中招人员也需统一修改下相关密码。

3、通过dns阻断相关钓鱼域名解析:*.mail-com.al、*.mail-cn.al、*.umail.com.es、*.mal.com.es,在出口防火墙封禁钓鱼网站IP:45.92.193.86、157.52.230.252 。