- 分类3000+

- 产品3000+

- 服务3000+

- 厂商3000+

- 用户3000+

- 智慧校园疑难问题大家一起去解决

教育数字化知识图谱

教育数字化知识图谱

登录查询教育数字化知识信息

打开微信扫一扫

教育数字化知识图谱

教育数字化知识图谱

打开微信扫一扫

尊敬的客户:

近日,奇安信 CERT 监测到 Google 发布公告称 Google Chrome 越界读写漏洞 (CVE-2025-5419 ) 存在在野利用,该漏洞源于 V8 引擎中的越界读写问题,攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备 。 目前该漏洞已发现在野利用。 鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

奇安信 CERT 将持续关注该漏洞进展,并第一时间为您更新该漏洞信息。

Chrome 是一款由 Google 公司开发的免费的、快速的互联网浏览器软件,目标是为使用者提供稳定、安全、高效的网络浏览体验。

近日,奇安信 CERT 监测到 Google 发布公告称 Google Chrome 越界读写漏洞 (CVE-2025-5419) 存在在野利用,该漏洞源于 V8 引擎中的越界读写问题,攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备 。 目前该漏洞已发现在野利用 。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

|

漏洞名称 |

Google Chrome 越界读写漏洞 |

||

|

公开时间 |

202 5 - 0 6-02 |

更新时间 |

202 5 - 0 6-03 |

|

CVE 编号 |

CVE-2025-5419 |

其他编号 |

QVD-2025-21836 |

|

威胁类型 |

代码执行、信息泄露 |

技术类型 |

越界读写 |

|

厂商 |

|

产品 |

Chrome |

|

风险等级 |

|||

|

奇安信 CERT 风险评级 |

风险等级 |

||

|

高危 |

蓝色(一般事件) |

||

|

现时威胁状态 |

|||

|

POC 状态 |

EXP 状态 |

在野利用状态 |

技术细节状态 |

|

未公开 |

未公开 |

已 发现 |

未公开 |

|

漏洞描述 |

该漏洞源于 V8 引擎中的越界读写问题,攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备 。 |

||

|

影响版本 |

Google Chrome(Windows/Mac) < 137.0.7151.68/.69 Google Chrome(Linux) < 137.0.7151.68 |

||

|

其他受影响组件 |

无 |

||

|

漏洞名称 |

Google Chrome 越界读写漏洞 |

|||

|

CVE 编号 |

CVE-2025-5419 |

其他编号 |

QVD-2025-21836 |

|

|

CVSS 3.1 评级 |

高危 |

CVSS 3.1 分数 |

8 . 8 |

|

|

CVSS 向量 |

访问途径( AV ) |

攻击复杂度( AC ) |

||

|

网络 |

低 |

|||

|

用户认证( Au ) |

用户交互( UI ) |

|||

|

无 |

需要 |

|||

|

影响范围( S ) |

机密性影响( C ) |

|||

|

不 改变 |

高 |

|||

|

完整性影响( I ) |

可用性影响( A ) |

|||

|

高 |

高 |

|||

|

利用条件 |

用户交互 |

|||

|

危害描述 |

攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备。 |

|||

修复解决方案(含漏洞补丁):

目前官方已发布安全更新,建议用户尽快升级至最新版本:

Google Chrome(Windows/Mac) >= 137.0.7151.68/.69

Google Chrome(Linux) >= 137.0.7151.68

官方补丁下载地址:

https://www.google.cn/chrome/

版本检测及升级步骤:

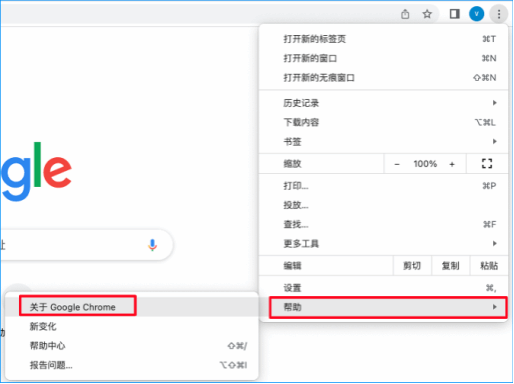

1 . 查看右上角的 “ 更多 ” 图标,选择帮助 -> 关于 Google Chrome

2 . 等待版本下载完成后,选择重新启动

3 . 查看当前版本

1.[ 在野利用 ] https://chromereleases.googleblog.com/2025/06/stable-channel-update-for-desktop.html

(来源: 奇安信威胁情报中心 )